Bizalmas információk a fénymásolók merevlemezén

Figyelem: a merevlemezzel ellátott modernebb fénymásolókról gyakran már egy kis beavatkozással is bizalmas dokumentumokat lehet begyűjteni.

A szakmai körök mellett a laikusok körében is élénk érdeklődés fogadta májusi cikkünket, melyben arról írtunk, hogy az amerikai CBS televízió egy riportban mutatta be: a kereskedőknél használt többfunkciós fénymásolók – melyekben gyakorlatilag már egy komplett PC található – merevlemezéről sikerrel nyerhetőek vissza adatok; nevezetesen: elő lehet hívni azokat a dokumentumokat, melyeket a készülékeken sokszorosítottak.

A hír közlése után úgy döntöttünk, igyekszünk felderíteni azt, hogy hazánkban mi a helyzet e téren: létezik-e a probléma, s ha igen, mennyire ismert ez a lehetőség, és milyen módon viszonyulnak ehhez a gyártók és a terjesztők.

Piaci körkép és gyártói vélemények

Első lépésként azt szerettük volna megtudni, hogy vajon a probléma ismert-e egyáltalán az érintettek körében. Nem reprezentatív felmérésünk – a cikkünk hatására megnövekedett érdeklődést le- és beszámítva – azt mutatja, hogy minél magasabb szintre lépünk, annál nagyobb a tájékozottság, annál inkább tekintik élőnek és fontosnak azt, hogy foglalkozzanak vele. Azt tapasztaltuk, hogy például a fénymásoló szalonokban, ahol naponta ezrével gyártják a duplikátumokat, nem is hallottak még ilyesmiről, és nem is nagyon érdekli őket. A kisebb vállalkozásoknál, akik fénymásolószervizzel, -karbantartással, esetleg alkatrészellátással vagy kisebb mértékű kereskedéssel foglalkoznak, szintén meglepetéssel fogadták a kérdéseinket, de ezeken a helyeken az ott dolgozók legalább értették, hogy miről is van szó. Amint még feljebb léptünk, vagyis az egy várost vagy régiót ellátó, hivatalos képviseleteken érdeklődtünk, ott már azt láthattuk, hogy igen, tudnak róla, s bár még nem túl gyakoriak az ilyen jellegű kérdések, kérések, foglalkoznak velük – az egyik nagy márkaképviselő elmondta, hogy épp a közelmúltban érkezett hozzájuk egy kérés egy banktól, hogy a leselejtezendő fénymásolókat vizsgálják át ilyen, adatbiztonsági szempontból is.

Mit találtunk a merevlemezeken?

Ahogy fentebb már utaltunk rá, nem kis nehézséget okozott tesztelésre gépet keríteni, végül is összesen két fénymásolót sikerült közelebbről is megnéznünk. (A márkákat azért nem említjük meg, mivel nem tudtuk az összes, nálunk forgalmazó cégtől legalább egyet-egyet megnézni.) Az egyik multifunkciós készülék egy közintézményben van használatban, hálózati kapcsolódás nélkül, a másik egy magáncégnél, hálózatba kötve. A merevlemezeken található adatok feltárására és elemzésére egy (hackerként „Hunger” néven ismert) civil foglalkozását tekintve információbiztonsággal is foglalkozó rendszermérnököt kértünk fel, az alábbiakban az ő írásbeli jelentését foglaljuk össze.

Az egyetemi gépről nem sikerült semmi használhatót visszaállítani. A merevlemez területének jó része üres, a maradékon pedig a fájlrendszeréhez szükséges indexelés és néhány felismerhetetlen adat van: „Az biztos, hogy teljes lemeztitkosítást (FDE) nem alkalmaztak, mert kiolvasható a 64 41 6E 6F 73 69 43 2D 20 34 4D 49 20 48 65 56 73 72 6F 69 20 6E 2E 31 31 31 bájtsorozat a partíciós táblából, amelyik karakterfelcserélés után kiadja az »Adonis-C4 IMH Version 1.11« sztringet.”

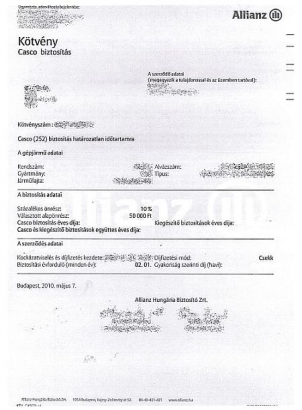

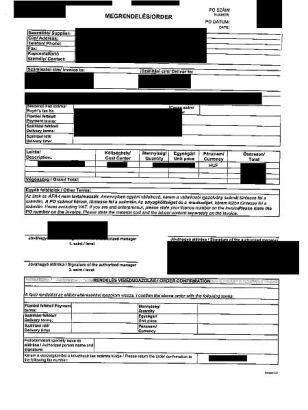

A céges gépnél viszont abszolút sikerrel járt a szakember, számtalan dokumentumot volt képes visszaállítani, saját leírása szerint a következő módszerrel: „Egy olyan fájlrendszer volt a merevlemezen, amelyet nem ismert egyik »mainstream« oprendszer/program sem, ezért készítettem egy »dumpot« a winchester tartalmáról a unixos `dd` parancs segítségével, majd a keletkezett állományt immár Windows alatt egy »Hacker's view« (Hiew) nevű alkalmazással megnyitottam, és rákerestem a képfájlok fejléceiben található azonosítókra. Mivel nem használ semmiféle titkosítást a gyártó az adatok védelme érdekében, ezért a fájlrendszer ismerete nélkül is könnyedén visszaállíthatók üzletileg kritikus információk. A JPEG-állományokat a »JFIF\0« karaktersorozatról lehet legkönnyebben felismerni (0x4A46494600), a TIFF-képek pedig a »II*\0« vagy a »MM\0*« alapján azonosíthatóak, attól függően hogy »little-endian« vagy »big-endian« a bájtsorrend. Ezek alapján manuálisan be tudtam határolni a képeket és képrészleteket, majd kimenteni külön fájlokba az eredményt. Némi kereséssel más típusú állományok is könnyedén felfedezhetők voltak, pl. a dolgozók neveit, e-mail címeit és telefonszámait tartalmazó XML-alapú állomány.

Természetesen az ilyen fájlvisszaállítás nem ismert – vagy sérült – fájlrendszer esetén nem csak manuálisan valósítható meg, hanem vannak rá kész szoftvermegoldások is. Például az ingyenes PhotoRec is képes bizonyos esetekben megkeresni és visszaállítani ismert fájltípusokat."

Megkérdeztük Hungert, hogy a különbségnek, mely szerint az egyik készüléken bőven talált információt, a másikon viszont egyáltalán nem, az-e az oka, hogy az egyik gép hálózatba van kötve, a másik pedig nem. A válasz: „Igazából nem lehet egyértelműen kijelenteni, hogy csak akkor van gáz, ha hálózatra kötik, hisz nyilvánvalóan gyártó- és típusfüggő lehet az is, hogy mikor, milyen esetekben történik mentés a benne található háttértárra. Lehet, hogy minden fénymásolás esetén, de lehet hogy csak akkor, ha e-mailküldésre használják az eszközt. Egy viszont biztos: a cégek és a szervezetek biztonsági előírásait ki kell egészíteni a multifunkciós gépekkel kapcsolatos adatkezelési iránymutatásokkal, amelyek arra figyelmeztetnek, mely körülmények okozhatnak információs szivárgásokat, akár hagyományos merevlemezeknél, de akár flash-alapú tárolóknál is. Ezeknek az eszközöknek a leselejtezésekor ügyelni kell arra, hogy az adathordozókon lévő, esetleg üzletileg kritikus információkat biztosan megsemmisítsék.” A szakember egyébként a Canon állásfoglalásához annyit fűz hozzá, hogy nemcsak a felelősségteljes hozzáállásra van szükség, hanem a figyelem felhívására és oktatásra a gyártó részéről, hisz előfordulhat, hogy az informatikai vezetők se tudnak a problémáról, vagy egyszerűen csak nem gondolnak rá...

Mind a cégek állásfoglalásaiból, mind saját tesztünkből világos, hogy a probléma létezik, ám vannak rá megoldások. Ez azonban messze nem elég, és abban egyet lehet érteni a Canon vezetőjével, hogy a döntő láncszem az alkalmazó, a felhasználó, a cég informatikai vezetője, hiszen hiába áll rendelkezésre az adatbiztonságot nyújtó módszer, ha nincs, aki használja.

A teljes cikket az IT café honlapján találhatják meg.